IPsec隧道如何护住私密数据.秘密通道里的交锋与妥协

某科技公司最近用IPsec连海外分公司,发现这条虚拟专线其实走的还是公网,但又能防被截获。原来IPsec靠一堆协议和算法给数据加密加锁,把普通文字变成乱码,到对方那边再转回来。

这套系统主要分两部分:AH和ESP。AH管验证数据是不是被人动过,像快递单上盖章。ESP除了验证还能加密,像把包裹塞进铁盒再封印。具体用哪种全看设置,两者都支持多种加密方式,比如DES、3DES这些老方法,现在主要用更安全的AES。

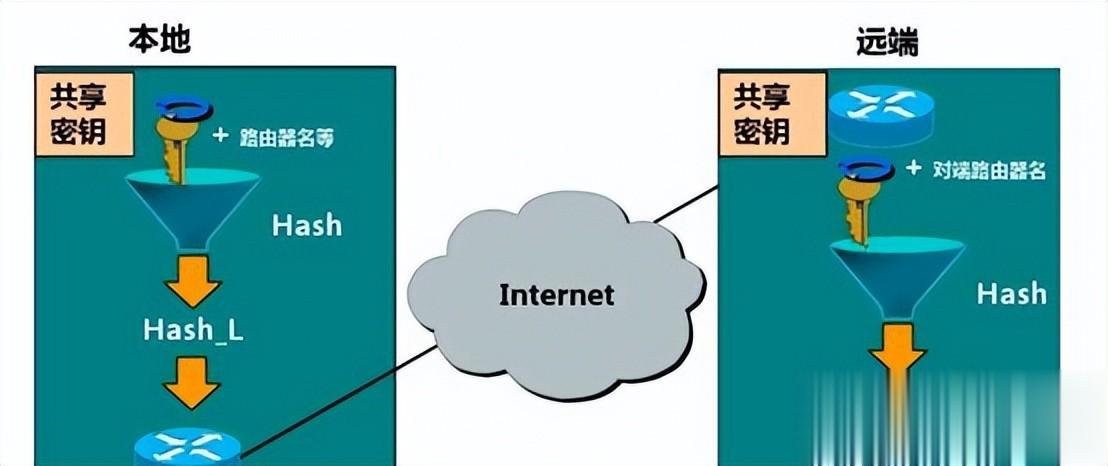

要搞加密就得先有密码,双方得先达成一致。这就用到DH算法,像两个人约定密码时不用直接说,而是用数学公式慢慢推算。确定后互相检查对方身份,一般用预共享密钥,就是提前写好一样的密码存在两边设备里。

有趣的是不是所有数据都加密。IPsec只保护特定的兴趣流,比如上海办公室192.168开头的IP和德国那边10开头的IP通讯才加密。要是两边设置的保护范围不一致,就只算共同部分。比如这边放行192.168整个网段,那边只认到192.168.1.0,最终就按小范围加密。

谈条件要分两轮。第一轮先互相认证身份,确认都是正规公司才继续。第二轮才讨论具体加密哪些数据,用什么算法。相当于先握手言和再商量合同。谈妥后形成两个协议记录,IKE SA管身份和第一阶段结果,IPsec SA管具体数据加密方式。

有人公司内网连云服务器时选站点到站点模式,员工远程办公用传输模式。模式不同加密位置变,但核心都靠AH/ESP干活。如果配置错,可能漏掉关键数据流,或者加密太多拖慢网速。比如金融公司曾因设置错导致三分之一该加密流量走明文,差点被截。

现在流行在IPsec基础上加SD-WAN,既能统一管理网络又能加密。硬件好一点的直接用加速卡处理,省CPU。也有系统会根据威胁等级自动换加密强度,比如检测到攻击时临时升级算法。

总之这条虚拟通道里藏着一堆数学和规则,看似透明却布满防护网。从公司跨国连网到个人远程办公,都得靠这些看不见的加密手段对抗黑客。具体怎么操作还要看设备设置,没标准答案,只能边学边试错。