据 V2EX 和飞牛论坛网友发布的帖子,飞牛系统 fnOS 存在重大安全漏洞,多台部署飞牛系统的设备遭到黑客攻击,但目前尚不清楚是否存在数据泄露问题。

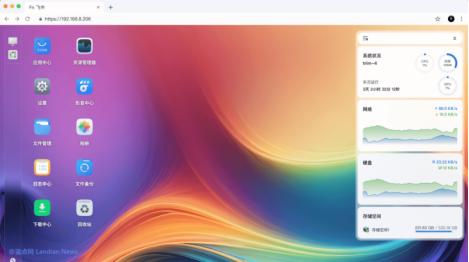

如果用户观察到设备是不是卡住、卡死、网络报错等情况就需要去检查,尤其需要设备连接数是否异常或者无法连接飞牛服务器等问题,这可能代表着设备已经遭到黑客攻击。

V2EX 网友在帖子中称,自己已经部署 HTTPS 访问、非弱密码以及采用 2FA 验证的情况下仍然被植入恶意程序,说明这可能并不是用户问题,而是飞牛系统存在某种安全漏洞。

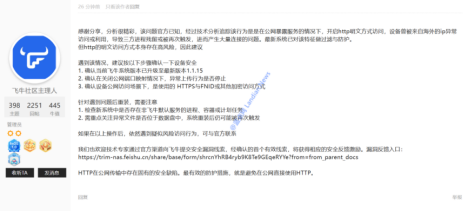

飞牛私有云官方论坛网友发布的讨论贴则指出飞牛系统存在路径穿越漏洞,黑客借助漏洞可以访问整个 NAS 上的文件,包括用户存储和敏感配置文件,飞牛则是在 1.1.15 版中修复漏洞。

比较让人摸不着头脑的是,这么严重的安全漏洞,飞牛官方竟然没有发布任何公告提醒用户,目前所有信息都来自飞牛论坛或者其他网友发布的帖子,没有飞牛官方发布的安全公告。

因此如果你还在使用飞牛旧版本的话那将面临严重的安全风险,飞牛官方或许应当考虑强制推送新版本并自动更新,以及发送短信或邮件通知用户。

另外飞牛官方也应该对中毒的设备进行分析看看到底有哪些文件被黑客窃取,这样可以继续发布安全公告提醒用户潜在的数据泄露事件,现在只是当鸵鸟不发布公告想必是担心影响声誉,但这种行为实际还会损害大家对飞牛系统的信任。

更新说明:

飞牛官方发布回应,不过蓝点网并不认可这种说法,因为也有使用 HTTPS 访问的用户中毒,并且这种路径穿越漏洞与 HTTP/HTTPS 访问本身没有关系。

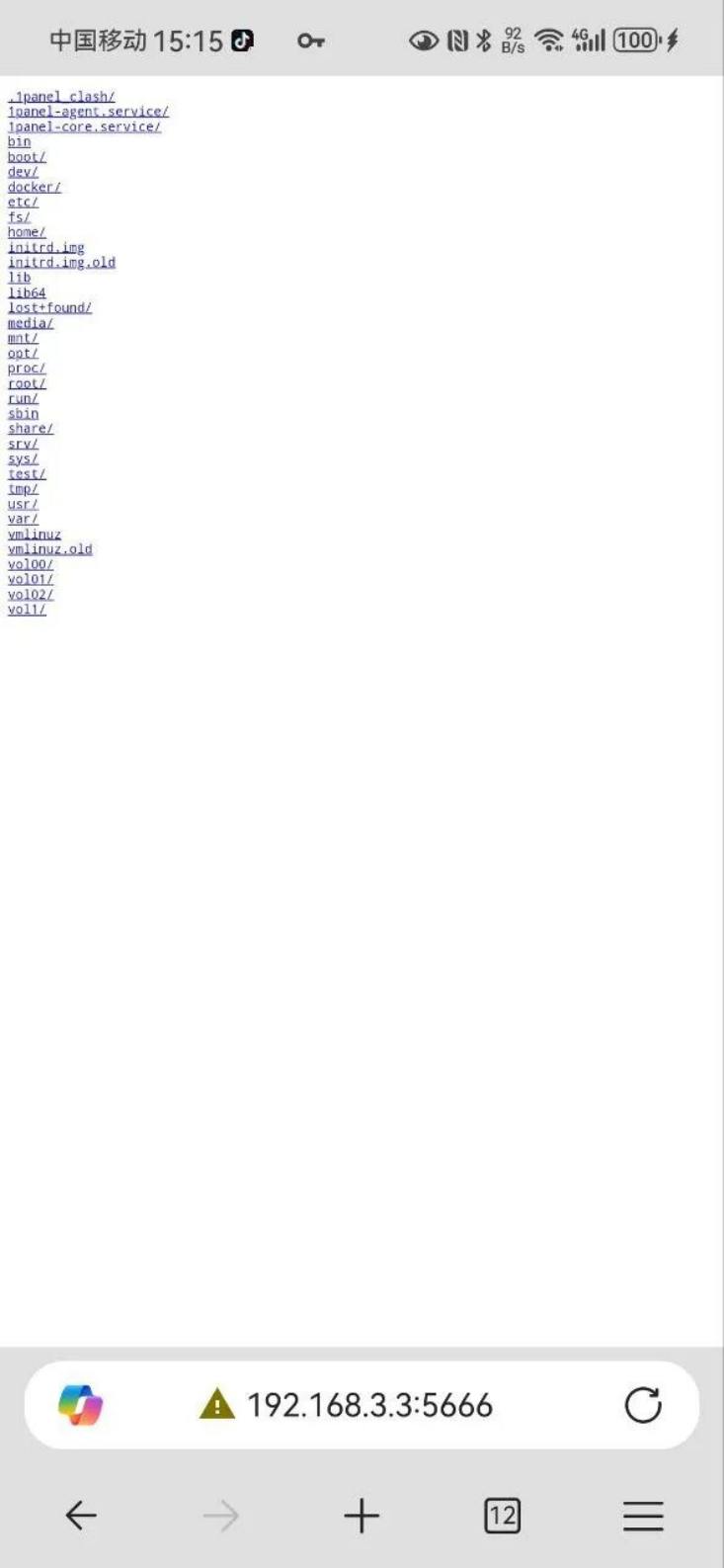

如果你还在使用飞牛OS旧版本,可以通过以下方式验证漏洞,不登录的情况下,使用你的域名加上以下字符:

/app-center-static/serviceicon/myapp/%7B0%7D/?size=../../../../

蓝点网多名群友已经验证有效,如下图:

现阶段如何防御:

立即断开公网连接并在防火墙中拦截以下域名和 IP 地址

aura.kabot.icu

20.89.168.131

45.95.212.102

151.240.13.91

注意:该方案只能临时缓解,如果黑客变更域名或 IP 就无效了,建议重装并且数据盘的所有文件也需要检查,如果系统盘重装了数据盘上的恶意脚本还是有可能被触发(这个是飞牛官方的说法)。